สนใจใช้บริการ รับทำเว็บไซต์ กับบริษัท ซอฟท์เมลท์ จำกัด? ส่ง ข้อความ

Welcome to Softmelt.

บริษัท ซอฟท์เมลท์ จำกัด ก่อตั้งเมื่อปี 2554 จากจุดเริ่มต้นเล็กๆ ผ่านมาแล้วกว่า 9 ปีของการให้บริการงานด้านการพัฒนาและออกแบบเว็บไซต์ คุณภาพสูง และระบบเว็บแอปพลิเคชั่นชั้นนำต่าง ๆ ให้กับหน่วยงาน และบริษัทเอกชนต่างๆ กว่า 300 หน่วยงาน และปัจจุบันได้เพิ่มส่วนของการให้บริการ และให้คำปรึกษาเกี่ยวกับด้าน Digital Marketing ตามรูปแบบของเทคโนโลยีต่างๆ ที่เปลี่ยนแปลงไป

ปฏิวัติงานรับทําเว็บไซต์ ฉีกทุกข้อจำกัด ไอเดียเฉียบล้ำนำสมัย ดีไซน์ก้าวกระโดด เพราะดีไซน์บ่งบอกถึงตัวตน พร้อมให้บริการ ด้วยทีมงานมืออาชีพ รับทําเว็บไซต์ ร้านค้าออนไลน์ รับทําเว็บไซต์ มีเอกลักษณ์ไม่ซ้ำใคร ในราคาไม่แพง คุ้มค่า รับทําเว็บไซต์ ให้คุณเข้าถึงกลุ่มเป้าหมาย รองรับติดอันดับ GOOGLE

วิสัยทัศน์พันธกิจ รับทำเว็บไซต์

“Professional Standard” คือคำที่ทีมงานใช้ในการสื่อสารและยึดมั่นในการทำงานร่วมกัน หลายปีที่ผ่านมาเราได้รับทั้งคำชื่นชมต่าง ๆ มากมายเกี่ยวกับผลิตภัณฑ์ ผลงานและงานบริการที่บริษัทฯ ได้เป็นผู้พัฒนาและ ส่งมอบงานคุณภาพให้กับลูกค้า ด้วยความมุ่งมั่นที่จะส่งมอบ “งานคุณภาพสูง เหนือความคาดหมาย” และ “ตรงต่อเวลา” ให้กับลูกค้า

บริษัทรับทําเว็บไซต์ รับทําเว็บไซต์ ดีไซน์เฉียบล้ำไม่ซ้ำใคร รับทําเว็บตามความต้องการ รับทำเว็บคุณภาพสูง ทั้งดีไซน์และการใช้งาน ตอบโจทย์ทุกความต้องการ รับทําเว็บขายของ ดีไซน์หรู พร้อมฟังก์ชั่นรองรับใช้งาน บริษัทรับทำเว็บ ให้ตรงใจธุรกิจของคุณ และช่วยเพิ่มโอกาสที่ดีกว่าให้ธุรกิจคุณ

รับทำเว็บไซต์

รับทําเว็บไซต์รองรับทุกอุปกรณ์

ฉีกทุกข้อจำกัด รองรับทุก Device การใช้งาน ของเว็บไซต์ที่เคยพบมา ด้วยการแสดงผลมีเอกลักษณ์ ไร้ขีดจำกัดของ Responsive Designs ให้ธุรกิจก้าวล้ำนำหน้าคู่แข่ง

รับทำเว็บไซต์แนวใหม่ที่กำลังมาแรง

รับทําเว็บไซต์ด้วย HTML5, CSS3, JQUERY รับทำเว็บขายของ เพื่อให้ลูกค้าได้รับเว็บไซต์ ที่สร้างความน่าเชื่อถือได้มากที่สุด และภาพลักษณ์ที่ดีที่สุดให้กับธุรกิจ

รับทำเว็บฟังก์ชั่นการใช้งาน

เรารับทําเว็บไซต์ ตอบโจทย์ทุกความต้องการ ด้วยฟังก์ชั่นรองรับการใช้งาน ที่พัฒนาขึ้นเฉพาะกับธุรกิจของคุณมากที่สุด เพื่อช่วยเพิ่มโอกาสที่ดีกว่าให้ธุรกิจคุณ

รับทําเว็บการตลาดออนไลน์

รับทําเว็บไซต์ขายของ รองรับการทำ SEO หรือ Search Engine Optimization เต็มรูปแบบ เพื่อให้กับธุรกิจของคุณนำหน้าคู่แข่ง ด้วยยอดขาย และทำกำไรที่มากที่สุด

บริษัทรับทำเว็บไซต์

รับทําเว็บไซต์ให้ตรงตาม วัตถุประสงค์ทางธุรกิจ ช่วยเพิ่มโอกาสที่ดีกว่าให้ธุรกิจคุณ ด้วยไอเดียเฉียบล้ำนำสมัย พร้อมดีไซน์ก้าวกระโดด บริษัทรับทำเว็บ เพราะดีไซน์บ่งบอกถึงตัวตน

รับทำเว็บไซต์รูปแบบเว็บเซอร์วิส

รับทําเว็บไซต์ด้วยเทคโนโลเยียใหม่ล่าสุด กับการเชื่อมต่อ API เข้ากับเว็บเซอร์วิสชั้นนำต่างๆ ทั้ง Google Facebook Line ให้เว็บไซต์มีเอกลักษณ์ไม่ซ้ำใคร ในราคาไม่แพง คุ้มค่า

รับทําเว็บไซต์ รับออกแบบเว็บไซต์ ให้ตรงใจธุรกิจของคุณ และช่วยเพิ่มโอกาสที่ดีกว่าให้ธุรกิจคุณ ไม่ว่าจะในรูปแบบบริษัท หน่วยงาน องค์กร หรือบุคคลทั่วไป ทางเราเล็งเห็นถึงปัญหาของลูกค้า จึงได้สร้างทีมงานที่มีความชำนาญและมีประสบการณ์โดยตรงในการ รับทําเว็บไซต์ รับออกแบบเว็บไซต์ มาบริการธุรกิจคุณ

ขั้นตอน รับทำเว็บไซต์

เราไม่ได้แค่ รับทําเว็บไซต์ ตาม Site Map ที่ลูกค้าต้องการ แต่นี่คือ ขั้นตอนและขบวนการทำงานเกี่ยวกับ WEB Development ของเราทั้งหมด

Requirement (เก็บข้อมูลสำหรับ รับทำเว็บไซต์)

บริษัททำการเก็บรวบรวมข้อมูลต่างๆ สำหรับใช้ในการรับทําเว็บไซต์ เพื่อให้ท่านได้รับดีไซต์ ออกแบบเว็บไซต์ ที่ตรงใจธุรกิจของท่านมากที่สุด และนอกจากนี้ทางเรามีความยินดีที่ จะออกพบท่านนอกสถานที่ หากลูกค้า ต้องการพบกับทีมงานเพื่อขอคำปรึกษา สำหรับรับทําเว็บไซต์

DESIGN (ออกแบบเว็บไซต์ มีเอกลักษณ์ไม่ซ้ำใคร)

รับทําเว็บไซต์ สร้างความน่าเชื่อถือและภาพลักษณ์ที่ดีให้กับธุรกิจ ซึ่งนำไปสู่การจดจำธุรกิจ ด้วยทีมงานคุณภาพ มีผลงาน ออกแบบเว็บ มาอย่างยาวนาน ทำให้คุณจะได้รับบริการ ที่ตรงใจคุณที่สุด กับดีไซน์ที่โดดเด่น เป็นเอกลักษณ์ไม่ซ้ำใคร รับทําเว็บไซต์ ตรงใจลูกค้ามากที่สุด เพื่อเพิ่มยอดขาย สร้างแบรนด์ให้เป็นที่รู้จัก

HTML & CSS (รับทำเว็บไซต์ ด้วยเทคนิคสมัยใหม่)

สร้าง Prototype หน้าหลัก และหน้าย่อยต่างๆ ของเว็บไซต์ทั้งหมด รวมถึงหน้าจอที่จะแสดงบนมือถือหรือแท็บเล็ต ด้วยเทคโนโลยีสมัยใหม่ของการ รับทําเว็บไซต์ Web Responsive และ Web Parallax มาผสมผสานกัน เพื่อสร้างโอกาสทางการค้า และประสบความสำเร็จ ในสายงานธุรกิจของคุณ รับทําเว็บไซต์ ดีไซน์หรู คุณภาพดี

CMS (รับทำเว็บไซต์ พร้อมออกแบบระบบหลังบ้าน)

พัฒนาระบบบริหารและจัดการหลังบ้าน สำหรับทีมทำงาน พร้อมเชื่อมต่อกับ Front Office ด้วยระบบจัดการข้อมูล รับทําเว็บไซต์ ใช้งานง่ายที่สุด ดีที่สุด ครบที่สุด ทรงพลังที่สุด เพื่อให้รองรับและตอบสนอง ต่อการใช้งานในธุรกิจของคุณ รับทําเว็บไซต์ สวยเด่นสะดุดตา โดยทีมงาน รับทําเว็บไซต์ มากประสบการณ์

SEO (รับทำเว็บไซต์ รองรับติดอันดับ Google)

เป็นการปรับแต่งเว็บไซต์ ด้วยวิธีการต่างๆ เพื่อให้ติดอันดับในผลการค้นหา ของ Search Engine เช่น Google รับทําเว็บไซต์ ปรับแต่งโครงสร้าง และหน้าเว็บไซต์ให้รองรับกับ seo สามารถเจาะ หรือเข้าถึงกลุ่มเป้าหมายได้ตรง มีความแม่นยำ อีกทั้งยังมีประสิทธิภาพในการเข้าถึงลูกค้า ซึ่งจะมีผลต่อความก้าวหน้า ของธุรกิจโดยตรง

SUPPORT (ให้คำปรึกษาหลังการ รับทำเว็บไซต์)

หลังจากทำการ รับทําเว็บไซต์ ให้กับลูกค้าจนแล้วเสร็จ ทางทีมงานยังมีบริการให้คำปรึกษาหลังการขายตลอด 24 ชั่วโมง สำหรับลูกค้าที่มีปัญหา หรือมีคำถามเพิ่มเติมเกี่ยวกับการออกแบบเว็บ หรือต้องการพัฒนาเว็บไซต์ เพิ่มเติมในวันข้างหน้า ลูกค้าสามารถติดต่อขอคำแนะนำ รับทําเว็บไซต์ ได้ตลอดเวลา

ทำเว็บไซต์

บริษัททำเว็บไซต์ เตรียมพร้อมเข้าสู่ AEC พร้อมระบบ CMS ที่ใช้งานง่ายที่สุด ดีที่สุด ครบที่สุด ทรงพลังที่สุด รองรับและตอบสนอง ต่อการใช้งานในธุรกิจของคุณมากที่สุด อำนวยความสะดวก ให้กับการใช้งานทุกอย่าง บนธุรกิจออนไลน์อย่างแท้จริง มาพร้อมครื่องมือที่ คุณสามารถจัดระบบสินค้า ระบบสั่งซื้อ ระบบคูปอง ระบบสมาชิก ระบบตัวแทนขาย ทำ Stock สินค้าคงเหลือ เพิ่มบัญชีธนาคาร ตรวจสอบยอดเงิน เชื่อมต่อการจ่ายเงินกับ Payment Gateway ชั้นนำต่างๆ ระบบแจ้งการขนส่ง ติดต่อลูกค้า งานเอกสาร รายงานการสั่งซื้อ ใบเสร็จรับเงิน ดูสถิติคนเข้าชม และอีกมากมาย ที่เรารวบรวมไว้ ใน CMS หลังบ้านของคุณ ทําเว็บไซต์เดียว ขายได้ทั่วโลก

ออกแบบเว็บไซต์

ปฏิวัติงาน รับออกแบบเว็บ ฉีกทุกรูปแบบดีไซน์เดิมๆ รองรับการแสดงผลทุกอุปกรณ์ เพื่อเป็นสุดยอดของการ รับจ้างออกแบบเว็บ ให้สวยงามน่าเชื่อถือ ด้วยทีมงานคุณภาพ ผลงานกว่าพันผลงาน เราจึงใส่ใจในทุกรายละเอียด รับออกแบบเว็บไซต์ ฟังก์ชั่นการทำงานทั้งที่มีอยู่เดิม และที่พัฒนาขึ้นใหม่ต้องได้ระดับมาตรฐานสูงสุด จำเป็นอย่างยิ่งที่จะต้อง ออกแบบเว็บให้ตรงกับ ความต้องการของธุรกิจ มีเอกลักษณ์ไม่ซ้ำใคร เพื่อสร้างความน่าเชื่อถือและภาพลักษณ์ที่ดีให้กับธุรกิจ

ออกแบบเว็บไซต์ HTML5

ด้วยมาตรฐาน HTML5 ซึ่งเราใช้ในการ ออกแบบเว็บ ทั้งเว็บ ช่วยให้ลูกค้าได้รับเว็บไซต์ที่ทันสมัยที่สุด ทรงพลังที่สุด รองรับการใช้งานในปัจจุบัน และอนาคต

ออกแบบเว็บไซต์ JQUERY

รับออกแบบเว็บ ด้วยเทคโนโลยี JQUERY ใหม่ล่าสุด เพื่อช่วยเพิ่มลูกเล่น และเสริมพลังการใช้งาน ทำให้เว็บดูมีการเคลื่อนไหวอย่างทันสมัยและรองรับ กับอนาคตที่จะมาถึง

ออกแบบเว็บไซต์ CSS3

รับออกแบบเว็บไซต์ ด้วยเทคนิค CSS3 ช่วยให้เว็บไซต์มีสไตล์ โดดเด่นเป็นเอกลักษณ์ ทั้งหน้าบ้านและหลังบ้าน ช่วยเพิ่มโอกาสที่ดีกว่าให้ธุรกิจคุณ

ออกแบบเว็บไซต์ PHP

รับจ้างออกแบบเว็บ โดยใช้ PHP เป็นหลัก ทำงานได้เร็ว กินทรัพยากรน้อย ไม่มีค่าใช้จ่ายด้านลิกขสิทธิ์ และมี Web Server ให้บริการมากที่สุด ตอบสนองต่อโจทย์ธุรกิจมากที่สุด

ออกแบบเว็บไซต์ Responsive

รับออกแบบเว็บไซต์ รูปแบบ Responsive ไร้ขีดจำกัด รองรับการแสดงผลทุกอุปกรณ์ ด้วยการแสดงผลมีเอกลักษณ์ ให้ธุรกิจก้าวล้ำนำหน้าคู่แข่ง

ออกแบบเว็บไซต์ SEO

รับออกแบบเว็บไซต์ รองรับ SEO ติดอันดับในผลการค้นหาของ Google ถูกหลักการทำ SEO ที่สุด ทรงพลังที่สุด ออกแบบเว็บไซต์ ได้ตรงกลุ่มเป้าหมายมากที่สุด

สนใจใช้บริการ รับทำเว็บไซต์ กับบริษัท ซอฟท์เมลท์ จำกัด? ส่ง ข้อความ

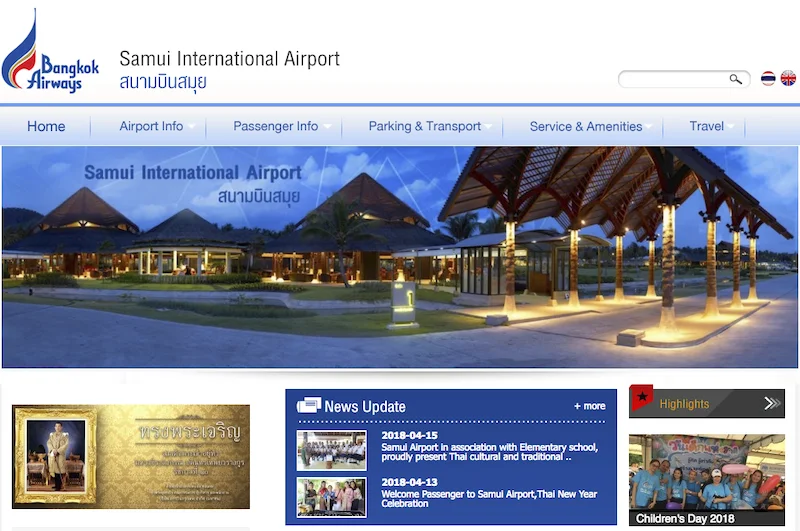

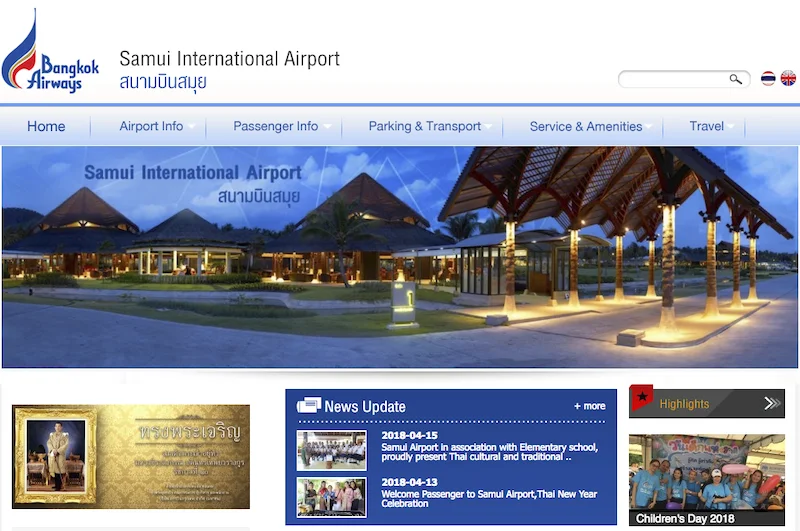

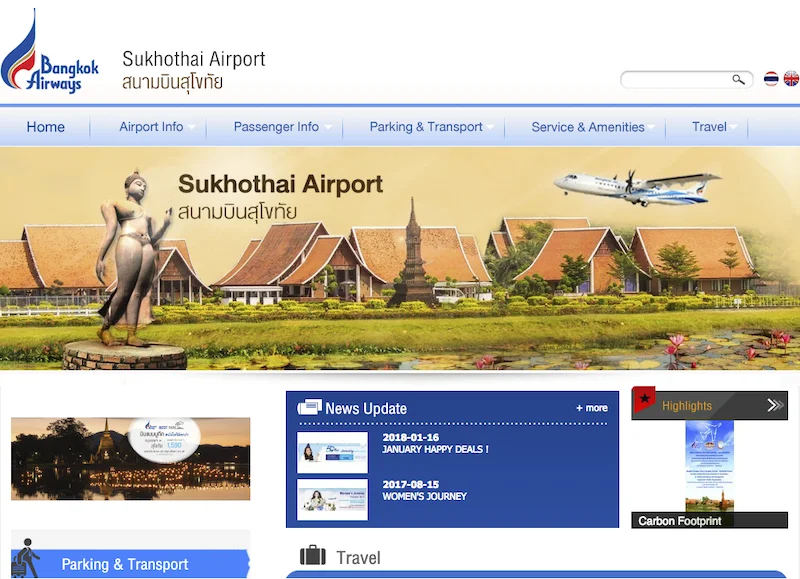

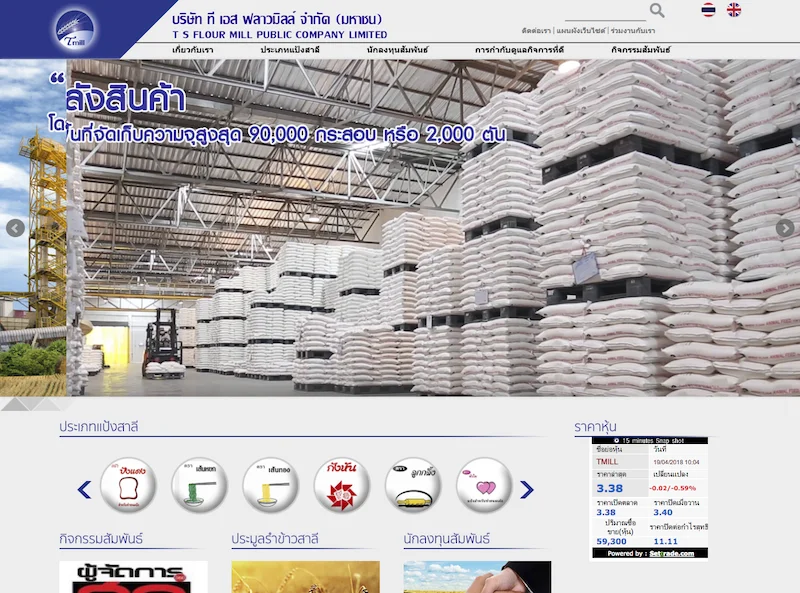

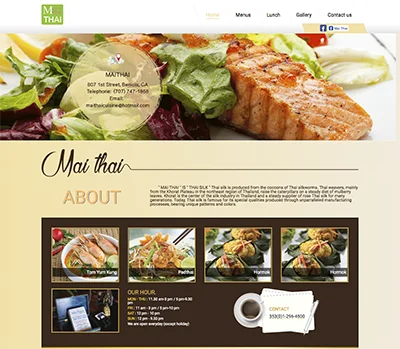

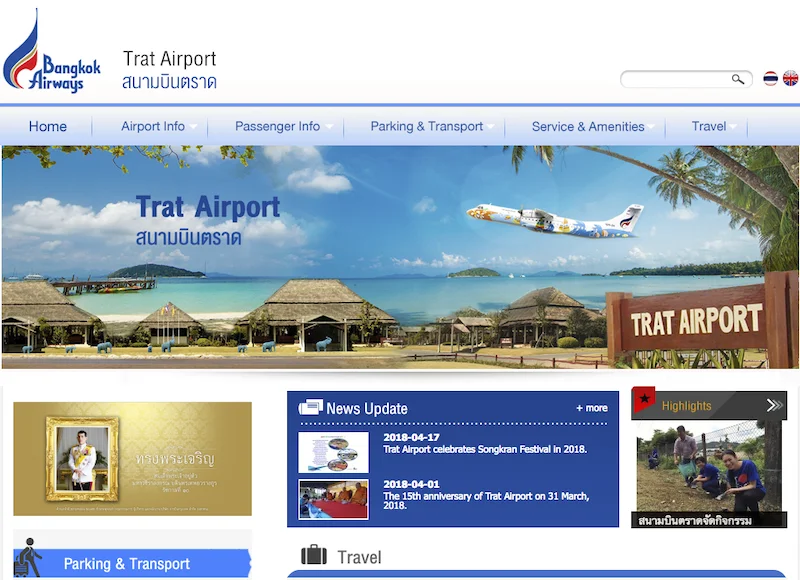

ลูกค้าบางส่วนของเรา รับทำเว็บไซต์

รับทําเว็บไซต์ มีคุณภาพเห็นผลจริง รับทําเว็บไซต์ สำหรับธุรกิจ SME รับทําเว็บไซต์ ใช้ต่อยอด ในเชิงธุรกิจ หรือเจ้าของกิจการมือใหม่ อีกระดับของ รับทําเว็บไซต์ เพื่อประโยชน์ในเชิงธุรกิจ รับทําเว็บไซต์ สวยโดดเด่น

สนใจใช้บริการ รับทำเว็บไซต์ กับบริษัท ซอฟท์เมลท์ จำกัด? ส่ง ข้อความ

รับทำเว็บไซต์

รับทำเว็บไซต์ มีเอกลักษณ์ไม่ซ้ำใคร รับทำเว็บไซต์ เพิ่มโอกาสในการขาย ให้ธุรกิจก้าวนำคู่แข่ง รองรับการแสดงผลทุกอุปกรณ์ มีเว็บไซต์สวยงามน่าเชื่อถือ ด้วยทีมงานคุณภาพ ผลงานกว่าพันผลงาน รับทำเว็บไซต์ ตรงใจธุรกิจของคุณ และช่วยเพิ่มโอกาสที่ดีกว่าให้ธุรกิจคุณ

รับทําเว็บไซต์ Softmelt คืออะไร | ทำไมต้องทําเว็บไซต์กับ Softmelt | ขั้นตอนการใช้บริการ ทำเว็บไซต์ | วิธีการชำระค่าบริการ รับทําเว็บไซต์ | เลขที่บัญชี รับจ้างทำเว็บไซต์ | คำถามที่พบบ่อย รับทําเว็บไซต์ | เงื่อนไขและข้อกำหนด รับทําเว็บ | รับจ้างทำเว็บไซต์ | รับทําเว็บไซต์ องค์กร | รับทําเว็บไซต์ ร้านค้าออนไลน์ | รับทำ Responsive เว็บไซต์ | ผลงาน รับทําเว็บไซต์ | ผลงาน รับทําเว็บไซต์ ร้านค้าออนไลน์ | ติดต่อเจ้าหน้าที่ รับทําเว็บไซต์

ติดต่อ รับทำเว็บไซต์

เลขที่ 3 อาคารพร้อมพันธุ์ 3 ห้องเลขที่ 607 ชั้น 6 ซอยลาดพร้าว 3 แขวงจอมพล เขตจตุจักร กรุงเทพมหานคร 10900 Phone : 086-394-0954

Email : sales@softmelt.com

Line ID : softmelt